今回解いてみたIT試験の過去問は、情報システム開発分野になります。IPAの平成16年春ソフトウェア開発技術者(現・応用情報技術者)午後1の問1からの出題で、セキュリティの定番の1つともいえる暗号鍵がテーマになってます。公開鍵を使った暗号化通信と相手の認証を扱ってます。

平成16年春ソフトウェア開発技術者午後1問1(情報セキュリティ)

平成16年春ソフトウェア開発技術者午後1問1(PDFファイル)

(引用ここから。解答を入れるための空欄の形式など一部改変があります。)

問1 リモートアクセスにおけるセキュリティの確保に関する次の記述を読んで,設問1~3に答えよ。

https://www.jitec.ipa.go.jp/1_04hanni_sukiru/mondai_kaitou_2004h16_1/2004h16h_sw_pm1_qs.pdf

X社では,これまで社内ネットワーク上でクライアント/サーバの処理形態で行っていた業務を,外出先や自宅からインターネット経由で行えるようにすることになった。セキュリティの確保のため,インターネットと社内ネットワークの間はファイアウォールによって適切に接続するほか,本業務のクライアントとサーバの間で相互の認証及び電文の暗号化を行い,なりすましや盗聴を防ぐことにする。

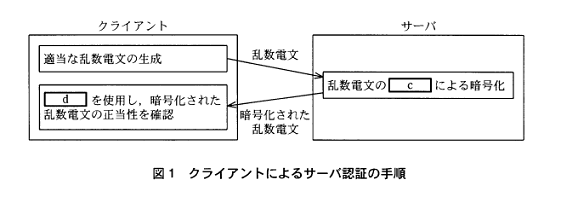

クライアントがサーバと接続するときに,まずクライアントとサーバの間で相互に認証を行う。ID とパスワードを平文(暗号化していない電文)で送る認証方式では,盗聴される危険性があるので,パスワードを直接には送らずに認証するチャレンジ・レスポンス方式と呼ばれる手順が考え出されている。その手順は,まず認証する側が適当な長さの乱数の電文を生成して相手に送る(チャレンジ)。認証される側は,自分のパスワードをかぎとしてその電文を暗号化し,送り返す(レスポンス)。認証する側はそのレスポンスを[a]して[b]と一致することを確認して,相手を認証する。

ここでは,クライアントとサーバの間の相互の認証に,このチャレンジ・レスポンス方式を採用する。使用する暗号の方式は,かぎの設定や保管などの運用面を考慮し て公開かぎ暗号方式とし,次のように名付けた四つのかぎを使用する。

K1:クライアントがもつ秘密かぎ

K2:K1とペアの公開かぎ

K3:サーバがもつ秘密かぎ

K4:K3とペアの公開かぎ

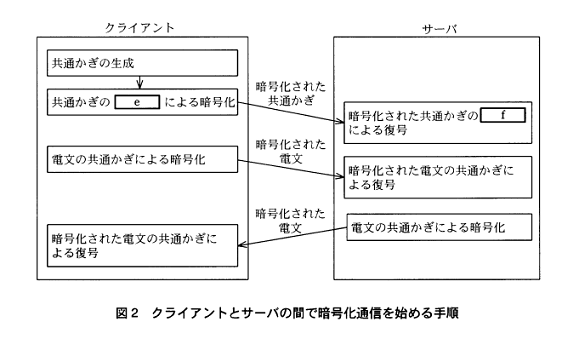

相互の認証の完了後,暗号化した電文の送受信を行う。ここでは,処理速度を考慮 し,電文の暗号化には共通(秘密)かぎ暗号方式を使用する。ただし,そこで使う共通かぎはクライアントとサーバの接続の都度生成することにし,それを相手に送る際には公開かぎ暗号方式を使用する。そのときのかぎは,認証で使用するのと同じものを利用する。

設問1

クライアントとサーバにの間の認証に関する記述中の[a],[b]に入れる適切な字句を答えよ。また,図1に示すクライアントによるサーバ認証の手順中の[c],[d]に入れる適切なかぎを,K1~K4の中から選べ。

設問2

https://www.jitec.ipa.go.jp/1_04hanni_sukiru/mondai_kaitou_2004h16_1/2004h16h_sw_pm1_qs.pdf

暗号化した電文の送受信を行うために,クライアント側で共通かぎを生成してサーバに送り,クライアントとサーバの間で暗号化通信を始める手順を図2に示す。この手順中の[e],[f]に入れる適切なかぎを,中から選べ。

設問3

https://www.jitec.ipa.go.jp/1_04hanni_sukiru/mondai_kaitou_2004h16_1/2004h16h_sw_pm1_qs.pdf

クライアントやサーバの台数が多い場合の対応に関する次の記述中の[g]~[k]入れる適切な字句又は式を答えよ。

多数のクライアントやサーバのそれぞれに認証のために別個のかぎをもたせると,かぎの設定などの運用が煩雑になる。これを公開かぎ暗号方式の特長を活かして簡素化することを考える。

クライアントやサーバの設置にあたり,それらがもつ秘密かぎについては,その機器で注意深く保管する必要がある。しかし,そのペアの公開かぎについては,あらかじめ通信の相手となる各機器に保持させておかずに,接続の都度送ってもよい。ただし,なりすましの防止のために,送られた公開かぎの正当性は確認できるようにしておく必要がある。

そこで,認証局を設置し,認証局がもつ秘密かぎについては,認証局内で厳重に保管する。そのペアの公開かぎは,正当性確認の問題がないように,あらかじめ[g]に設定しておく。各クライアントやサーバは,自分のIDと公開かぎを認証局に送って,認証局の[h]で暗号化したもの(公開かぎ証明書 と呼ぶ)を発行してもらい,用意しておく。認証局は,正当なクライアントやサーバからの要求に対してだけ,公開かぎ証明書を発行する。各クライアントやサーバは,接続の都度,その公開かぎ証明書も通信相手に送る。相手は,送られてきた公開かぎ証明書を認証局の[i]で復号することによって,送信元の公開かぎの正当性を確認できる。

なお,クライアントやサーバの廃止などに伴って公開かぎとその証明書を無効にするには,そのための仕組みが別途必要である。

M台のクライアントとN台のサーバが既に稼働しているときに,1 台のクライアントが増設されて,かぎのペアを追 M台のクライアントとN台のサーバが既に稼働しているときに,1 台のクライアントが増設されて,かぎのペアを追加生成する場合を考える。公開かぎを必要 なクライアントやサーバ機器にあらかじめ保持させておく方式では,追加の秘密 かぎや公助ぎの設定作業が[j]台の機器で必要となる。一方,認証局を設置し,接続の都度,公開かぎ証明書を送る方式では,追加の秘密かぎや公開かぎ証明書の設定作業が必要な機器は,公開かぎ証明書を発行する認証局の1台を含めて[k]台である。ここで,各クライアントから接続する相手はすべてのサーバとする。また,台数には増設されるクライアント自体も含める。

(引用ここまで。)