解答です。

設問1

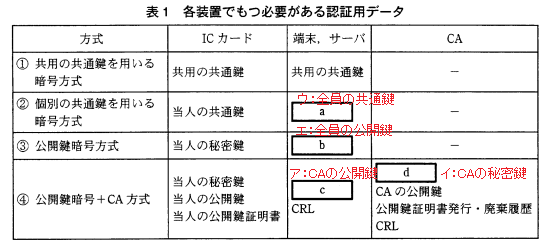

[a]:ウ [b]:エ [c]:ア [d]:イ

設問2

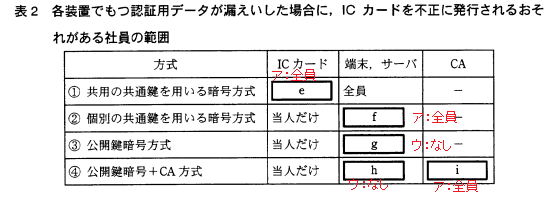

[e]:ア [f]:ア [g]:ウ [h]:ウ [i]:ア

設問3

[j]:公開 [k]:公開鍵証明書

解説してみた。

設問1

・[a]について

ICカードには社員別に共通鍵が入っているので、全員を認証するためには全員分の社員別共通鍵が必要。よって、[a]には「ウ」(全員の共通鍵)が入る。

・[b]について

ICカードには社員別に秘密鍵が入っているので、全員を認証するには全員分の社員別公開鍵が必要。よって、[b]には「エ」(全員の共通鍵)が入る。

・[c]について

ICカードには社員別の秘密鍵・公開鍵・公開鍵証明書が入っており、まずCAの公開鍵を用いてICカード内の公開鍵証明書を検証します。公開鍵証明書が真正であればICカードから公開鍵を読出し、秘密鍵で生成されたディジタル署名を検証することになります。よって、[c]には「ア」(CAの公開鍵 )が入ります。

・[d]について

個々の社員が持つ公開鍵が真正かどうか検証するためには、CAの秘密鍵で社員の公開鍵にディジタル署名をしておき、CAの公開鍵でディジタル署名を認証することになります。よって、[d]には「イ」(CAの秘密鍵)が入ります。

設問2

・[e]について

全社員で共用している共通鍵がICカードに記録されているため、漏えいすると共用共通鍵を使って全員分のICカードが不正に発行される。よって、[e]には「ア」(全員)が入る。

・[f]について

認証用端末には全員の社員別共通鍵が記録されているため、漏えいするとこれらの社員別共通鍵を使って全員分のICカードが不正に発行される。よって、[f]には「ア」(全員)が入る。

・[g]について

認証用端末に入っているのは、全員の社員別の公開鍵であり、公開鍵が漏えいしても秘密鍵を生成できないためICカードを不正発行できない。よって、[g]には「ウ」(なし)が入る。

・[h]について

認証用端末に入っているのは、CAの公開鍵とCRL(公開鍵証明書・廃棄の履歴)であり、CAの公開鍵が漏えいしてもCAの秘密鍵を生成できないため、ICカードを不正発行できない。よって、[h]には「ウ」(なし)が入る。

・[i]について

CAにはCAの秘密鍵、CAの公開鍵、CRL(公開鍵証明書・廃棄の履歴)が入っています。このため、CAの内容が漏えいすると、不正に生成された鍵ペアの公開鍵の方にCAの秘密鍵を使ってディジタル署名を行うことにより全社員分の公開鍵証明書を不正に発行できてしまいます。よって、[f]には「ア」(全員)が入る。

設問3

・[j]について

公開鍵から秘密鍵を生成できないことから、公開鍵は不特定多数に配布してもOK。このため、端末から公開鍵が漏えいしても影響はほとんどない。よって、[h]には「公開」が入る。

・[k]について

「[i]について」でも触れましたが、CA内のデータが漏えいすると、不正に生成した鍵ペアの公開鍵の方に漏えいしたCAの秘密鍵でディジタル署名することで不正な公開鍵証明書を発行されてしまいます。よって、[k]には「公開鍵証明書」が入ります。

IPAの公式解答はこちら。

平成18年春ソフトウェア開発技術者午後1 IPA公式解答(PDFファイル)

今回は解答群から選択する形式と、解答欄に字句を記入して解答する形式でした。暗号鍵(共通鍵・公開鍵)の特徴と公開鍵の正当性を証明するCA(認証局)のシステムを十分に理解していれば、それほど苦戦する内容ではなかったです。

なお、公開鍵証明書を発行するCA(認証局)ですが、パブリック認証局を利用する以外に、特定の組織内限定で運用されるプライベート認証局を独自に設置することも可能です。ただし、プライベート認証局は内部のプロセスの正当性を認証するのが目的なので、対外的な本人確認などには使用できないです。