解答です。

設問1

(1)

[a]:署名者

[d]:同じ

(2)

[b]:カ [c]:オ [e]:イ [f]:ア

設問2

[g]:日時データ

[h]:ディジタルタイムスタンプ

[i]:復号

[j]:ハッシング

[k]:ハッシュ値2

解説してみた。

設問1

ディジタル署名は、他人による改ざんを検知できるが、署名鍵を持つ署名者本人による改ざんを防げない(検知できない)。よって、[a]に入るのは「署名者」。

ハッシュ化の性質として、ハッシュ値が同じになる別の文書を生成することは困難(ハッシュの衝突困難性)。よって、[d]には同じが入ります。

ディジタル署名は、元のデータのハッシュを署名者の秘密鍵で暗号化することにより署名を行います。そして、この署名を署名者の公開鍵で復号したものと、データのハッシュを照合して一致すれば、署名者と元のデータは改ざんされていないことの証明が可能です。よって、[b]には「カ」(署名者の秘密鍵)、[c]には「オ」(署名者の公開鍵)が入ります。

公開鍵を含むデータにCA(認証局)の秘密鍵で署名することで、電子証明書(公開鍵証明書)が生成されます。この公開鍵証明書をCAの公開鍵で検証することで、公開鍵の正当性を確認できます。よって、[e]には「イ」(CAの秘密鍵)、[f]には「ア」(CAの公開鍵)が入ります。

設問2

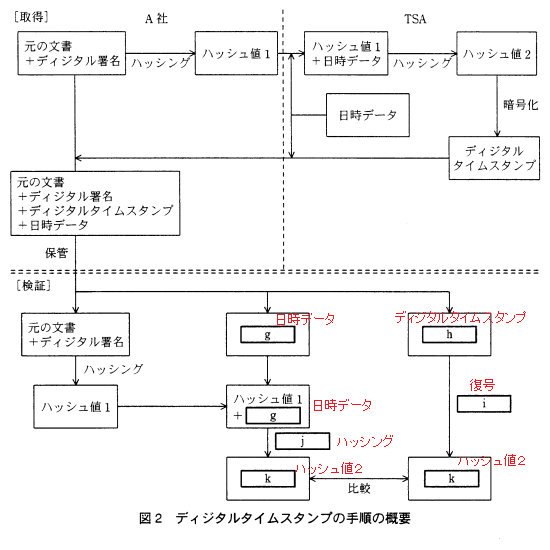

ハッシュ値1に日時データを加えてハッシング(ハッシュ化)すると、ハッシュ値2(Aとします)を得られます。また、ディジタルタイムスタンプは、ハッシュ値2を暗号化したものなので、ディジタルタイムスタンプを復号するとハッシュ値2(Bとします)が得られます。

この2つのハッシュ値AとBを照合して一致していれば、ディジタルタイムスタンプが正当で、タイムスタンプが生成された時点で当該データが存在していたことと、タイムスタンプが生成から現時点に至るまで当該データが改ざんされていないことを証明できます。

よって、[g]には「日時データ」、[h]には「ディジタルタイムスタンプ」、[i]には「復号」、[j]には「ハッシング」、[k]には「ハッシュ値2」が入ります。

IPAの公式解答はこちら。

平成19年春ソフトウェア開発技術者午後1 IPA公式解答(PDFファイル)

今回は解答群から選択する形式、解答欄に字句を記入する形式の混合でした。ディジタルタイムスタンプは初めてでしたが、 ディジタルタイムスタンプのシステムはディジタル署名の応用したものなので、ハッシュ化や暗号化・復号の流れ(〇〇をハッシュ化すると××になる、△△を暗号化すると▲▲になるなど)を把握できれば、十分に解答できそうな内容でした。